anhunsec_redteam渗透系统简介

anhunsec_redteam渗透系统由暗魂攻防实验室旗下网空对抗中心制作,旨在为网空对抗中心内部成员提供开箱即用的基本渗透环境。本系统从V1.4版本以后对外小范围公开发布(现已授权悬剑武器库项目组基于V1.4版本进行修改发行)。请自用勿向互联网公开。

如在使用过程中遇到问题请向我反馈:

暗魂攻防实验室官方微信客服:anhunsec_kf

暗魂社区地址: https://bbs.anhunsec.cn

微信公众号:暗魂攻防实验室(anhunsec-red) | 暗魂安全团队(anhunsec)

前言

最近很多师傅想要获得渗透系统,这里申明一下,因为涉及法律和背刺问题,渗透系统不对外公开。另外很久以前发布的暗魂定制版悬剑1.0版本已经公开,大家可以找找。(和悬剑项目组合作的一个系统)。但是anhunsec_redteam渗透系统和暗魂定制版悬剑属于两种完全不同的系统,本系统属于暗魂攻防实验室从0开始独立制作完成的系统,并且除了有互联网公开的工具,还有一些自己写的工具,方便作为安全服务岗位上的师傅提升工作效率,目前也受到了ga师傅的表扬,接下来的更新计划除了工具的新增,还有就是针对工作上碰到的问题进行深度定制优化。每个工具都有一个使用手册,一个字一个字手敲,目前已达到了一万字左右。(最底部有图片)。同时感谢师傅们对我们暗魂的支持,我们会再接再厉。

免责声明

anhunsec_redteam渗透系统(以下简称“本系统”)由暗魂攻防实验室旗下网空对抗中心制作,旨在为网空对抗中心内部成员提供开箱即用的基本渗透环境。本系统在V1.4版本及以上将对小范围安全圈公开。本系统提供的所有工具和资料均从互联网收集,不得用于任何商业用途。本系统中提供工具和资料均归该工具和资料的作者所有。用户可以自由选择是否使用该系统提供的软件。如果用户下载、使用本系统中所提供的工具,即表明用户信任该软件作者,暗魂攻防实验室对任何原因在使用本系统中提供的工具可能对用户自己或他人造成的任何形式的损失和伤害不承担责任。任何单位或个人认为通过本系统提供的软件可能涉嫌侵犯其合法权益,应该及时向暗魂攻防实验室书面反馈,并提供身份证明、权属证明及详细侵权情况证明,暗魂攻防实验室在收到上述法律文件后,将会尽快移除被控侵权工具。本系统中的工具和资料来源于互联网,如果作者对使用本产品提供下载、更新有任何异议,都欢迎与我们联系沟通。暗魂攻防实验室将在规定时间内给予删除等相关处理。(联系方式: [email protected] )因本系统引起的或与本系统有关的任何争议,各方应友好协商解决。

本系统为公益性质,并且以后均以免费形式发放,禁止任何人进行出售等商业行为,如果你是买到的,恭喜你被骗了。并且使用本系统需要遵守各项网络安全相关法律法规,使用本系统默认同意遵守相关法律法规。

版本更新情况

V3.5 安服版说明-2024-04-08

原版系统(现改名为anhunsec_anfu)以3.5版本号进行照常季度更新,目前已更新至3.7版

V3.1 正式版更新-2024-03-18

1.版本更新:yakit->1.3.1,goby->2.9.1,更新kali源,SpringBoot-Scan-V2.5.1、Fscan(手动编译更新2024.3.6)、天蝎权限管理工具->1.1、nuclei(2月3日)、TscanPlus->1.5、Thinkphp Red-tasselled spear(Thinkphp漏洞利用工具)->1.1、CobaltSrike->4.9.1

2.新增工具:亿赛通ToolsV1.1、Oday1.3.4Beta.jar、IWannaGetAll.jar、WindowsBaselineAssistant-v1.2.2(基线检查工具)、FinaAll自动化分析应急响应工具、RuoYiExploitGUI_v1.0.jar一键利用工具、方程式工具包图形界面版V0.3、Jenkins1.3综合漏洞利用工具、增加burp插件RouteVulscan、增加安卓工具箱Brother

3.优化更换快速检索工具:uTools 是一个极简、插件化、跨平台的现代桌面软件。通过自由选配丰富的插件,打造你得心应手的工具集合。通过快捷键(默认 alt + space )就可以快速呼出这个搜索框。它相当聪明,你可以往输入框内粘贴文本、图片、截图、文件、文件夹等等,能够处理此内容的插件也早已准备就绪,统一的设计风格和操作方式,助你高效的得到结果。即是插件也是应用:轻量、安全、简洁、无广告。(两次ctrl开启搜索)

V3.0 龙年特别新春版-2024-01-01

1、版本更新:yakit->1.2.8,goby->2.8.5,更新kali源,nulei->3.1.1,appscan->10.4.0,SpringBoot-Scan->2.16,fscan->1.8.3,红蓝对抗重点OA系统漏洞利用工具新年贺岁版(weekoa)->V2.0,Ladon->12

2、优化体验:使用maye快捷启动工具+Snipaste截图工具替代小智桌面(桌面图标排版有些以分类形式新增到启动工具菜单栏)

3、新增工具:daydayExp、代码审计murphysec、资产测绘Search_Viewer、远程连接工具windterm、Wise Disk Cleaner Free清理磁盘垃圾文件、综合渗透工具箱R-Knife、SmartBIAttackTool漏洞利用、开源恶意程序对抗工具OpenArk、Beyond Compare文件比较工具、TangGo渗透测试平台、MrKaplan红队痕迹清除脚本(桌面后渗透工具文件夹下)、TscanPlus_windows_amd64_v1.0

4、新增分类:连接管理(xshell、xftp、navicat、redis、CRT、windterm)、文本编辑(vscode、notepad++、010editor)、WEB运行环境(jspstudy)、代码审计(murphysec、Fortify)、代理工具(clash、openvpn、proxifier)

5、新增应急响应工具:内存马查杀工具(java-memshell)、勒索病毒解密工具集、数据恢复软件EaseUS Data Recovery Wizard(不写在使用手册里)

6、删除工具:vulmap、Glass、Shiro-550-with-NoCC、超级弱口令检查工具(该工具实际使用无效,使用另外一款代替)

7、工具移动分类:Redis-cli连接(漏洞利用->连接管理,根目录不变)

V2.7 Enhanced版-2023-9-9

增强版更新,修复最终版的bug

1、BUG修复:修复xray反连平台的配置、修复xshell和xftp、更新goby、删除RDP爆破工具(失效)、删除webshell免杀生成器(免杀失效)、删除FofaViewer(api失效)、删除wafw00f 防火墙指纹识别(没卵用)、yakit更新、漏扫软件(AWVS+NESSUS)关闭开机自启保证流畅度(桌面快捷方式有一键启动和关闭)、NaturalTeeth.v1.0->V1.1、APT漏洞利用工具更新、WeblogicTool->1.2

2、工具新增:YongYouNcTool-1.0漏洞利用工具、SpringBoot-Scan-GUI扫描、EHole_windows_amd64指纹识别、BlueTeamTools->V0.72、weekoa1.5、.NET Reflector、ThinkphpGUI、0Day_2023(国hVV)漏洞利用、小白工具集(主要是编码)

V2.6 最终版更新-2023-08-27 03:00

1、预制环境更新及修复情况:windows系统更新、卸载360压缩替换成7zip、修复disearch、更改系统密码、更新xshell、xftp

2、工具增删更新情况:goby->2.7.2、Yakit->1.2.5、2023hw-poc(在桌面exp利用脚本目录下)、更新nessus插件包->all-2.0-20230807、Behinder->4.1、新增FastjsonScan_windows_amd64.exe、BlueTeamTools->0.58、新增Spring_All_Reachable-2.1漏洞利用工具、新增NaturalTeeth漏洞利用工具、新增GScan-linux应急工具、gorailgun-normal->1.5.5、新增heapdump_tool

V2.5 正式版更新-2023-06-21

1、预制环境更新及修复情况:创建md的右键快捷方式、修复burp的中文字体乱码、(连接3389出现身份验证错误,打开本地组策略编辑器,计算机配置->管理模板->系统->凭据分配->加密数据库修正->启用->易受攻击)、(kali重装,去掉图形化界面、上个版本太大,所以仅安装默认工具)、更新xshell、

2、工具增删更新情况:新增souce map源码泄露环境和利用工具、新增git信息泄露漏洞利用脚本(漏洞利用分类)、更新->HVVExploitApplyV1.6 星球专版、新增tomcat口令认证爆破工具、新增ghauri-SQL注入工具、新增postgreUtil数据库利用工具、删除悬剑云武器库、删除辅臣数据库查看、删除sqlmap_Gui、删除super-xray-0.7、新增内存马生成工具jMG、更新xray1.9.11、更新nessus插件包all-2.0-20230619、删除windows探测存活脚本、新增Thinkphp_red、D盾->2.1.7.3、搭建XRAY服务端反连平台(写在xray使用手册下方另起一行)、更新fscan使用混淆工具免杀过火绒、Ladon->11.0

V2.4 正式版更新-2023-05-15

1、预制环境更新情况:修复DirectX环境+微软常用运行库,wireshark4.0.2->4.0.5、kali环境大调整(重装+图形化桌面,win+linux系统二合一,需要进入kali终端使用service xrdp start手动开启远程桌面)、更新proxifier代理版本->4.0.7(设置代理规则时有个端口列表包含不正确字符的报错,可以直接在端口那边加个空格就可以了)、clash->0.20.22

2、工具增删更新情况:删除gobuster、xray1.9.4->1.9.9、goby->2.4.8、新增JNDIExploit1.4(写在log4j2使用方法下面一行)、新增Cobalt_Strike_4.8(加上免杀 loader,在cs4.5使用手册另起一行说明)、删除原版cs4.5(只剩4.8和catcs4.5)、Ladon->10.10、新增两个验证码后台爆破工具(自行琢磨,使用方法不写了)、burpsuite->V2023.3(插件在根目录burppulgin文件夹上,因为太多了,所以自行导入,单pulgin文件夹是已经导入完成的)、新增ruoyi漏洞利用工具、新增RDP爆破工具、更新nessus整体版本->V10.5.2(nessus插件包->20230508)

V2.3正式版更新-2023-04-18

1、预制环境更新情况:卸载ditto、utools(因本人未用到该功能,请自主选择是否安装)、谷歌浏览器安装网页翻译插件、谷歌浏览器安装findsomething插件(信息收集使用)、kali环境增加subfinder子域名爆破工具(apt-get安装即可)、xray1.9.4安装了根SSL证书,如果和之前的xray冲突的话建议删除。

2、工具更新:goby->2.4.6(工具内在线更新)、Ladon->10.10,shiro_attack->4.5.6、BlueTeamTools->V0.52、nessus插件包->20230417

3、工具新增:(Shiro-550-with-NoCC、shiro-framework-0.1.2)、weblogicTool

4、虚拟机硬件升级为VMware Workstation 17 pro,自行更改兼容性。已重新安装vmtools,可拖动物理机文件至桌面

V2.2 正式版更新-2023-04-01

1、bug修复:修复环境变量异常;dismap设置bat快捷方式(把IP写到ip.txt,然后运行bat就可以,IP必须两个及以上,1个不生效)

2、工具增加与删除:增加ds_store的利用脚本,重新新增cs4.5有win服务端版本(目前有4.5,4.5二开版,4.7无win服务端三种并存)

3、工具更新:goby->2.4.4,LiqunKit->1.6.2,Neo-reGeorg->5.0.1,nessus插件包->20230327

4、预制环境更新情况:C和D盘扩容至80G,增加kali linux子系统(cmd输入kali即可,根目录在D:\kali\rootfs)

5、从2.2正式版开始,后续使用123云盘进行工具在线更新,除系统大更新外,其他工具自行在线下载更新,必须更新大版本时,之前的工具也会同步更新。云盘链接放置在系统谷歌浏览器标签栏里。

V2.1正式版更新-2023-03-14

1、工具版本更新情况:goby->2.3.0,nessus插件更新->20230313,AWVS整体版本更新->15.4,Ladon->10.8

2、工具增加与删除:新增在线离线编码解码工具-cyberchef,新增致远OA漏洞利用工具,新增redis-cli连接工具,新增SwordHost命令生成器,新增MDUT数据库利用工具,新增AVCheck杀软识别脚本,新增向日葵漏洞利用工具xrkRce,新增阿里云accesskey利用工具AKTools,新增CF云利用框架,新增腾讯云助手,新增CTF-Tools工具,新增蓝队分析辅助工具箱BlueTeamTools,新增应急工具箱,新增漏洞利用混合工具MYExploit,新增windows日志一键分析小工具,新增linux应急响应脚本集合,新增win系统进程监视工具ProcessMonitor,新增FireKylin系统痕迹采集工具

3、工具替换情况:Cobalt_Strike_4.5替换成二开版本英文版(新增4.7版本,但是只有linux服务端,备用)

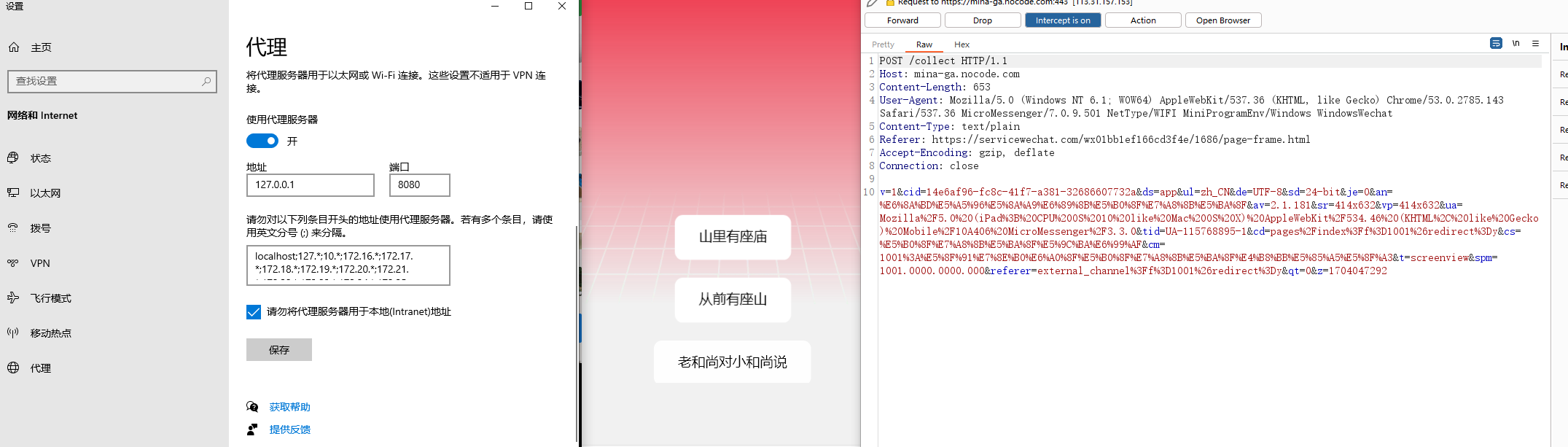

4、系统预制环境更新情况:windows10补丁更新、firefox浏览器更新、xshell-xftp更新、chrome版本更新、SSTap替换成Clash中文版-0.20.18、notepad ++ 替换成Sublime Text、新增SecureCRT-SSH连接工具、新增谷歌翻译修复工具,新增文件HASH校验工具,新增微信(可抓包小程序,本地设置https 默认端口 8080,BP监听即可),新增vs code代码编辑器,新增git克隆工具windows版本,新增go语言环境,新增Utools现代桌面软件,新增Ditto粘贴板增强工具

5、bug修复情况:设置win+e快捷键打开直接是此电脑

V2.0新春版更新-2023-01-22

1、BUG修复:桌面快捷方式打开异常,navcat连接sql server异常

2、工具增加与删除:删除HeidiSQL工具、新增xray1.9.4版本(和旧xray并存,使用方式在旧工具介绍下面开一行)、删除ScanPort工具、新增Liqun工具箱V1.5.1、新增sqlmap-GUI版(在原版下方另起一行介绍)、新增悬剑云武器库、谷歌浏览器新增扩展插件hack-tool(离线生成反弹shell命令)、新增Yakit集成化单兵安全能力平台

3、工具版本更新:goby->V2.2.0,D盾->2.1.7.2,Landon->10.5,nessus插件包->20230117

4、系统环境变动:dismap加入到环境变量,使用时cmd直接dismap -i ip即可,bat方式会失效,只能手动输入了;windows10 22H2系统更新

V1.7公测版更新-2023-1-1

1、新增安全字典SecLists: https://github.com/danielmiessler/SecLists ,已放置在字典目录文件夹下

2、新增gobuster_3.4.0(扫描工具一栏),字典加上kali自带字典(放置在字典目录文件夹的wordlists目录下),并且已做好bat快捷使用方式,使用时根据实际需要进行修改

3、修复默认输入法bug

4、快捷启动器在公测过程中使用不舒适,已切换原来的桌面图标分类。

5、新增hashcat密码破解工具,放置在编码解码一栏

6、说明:如果浏览器打开某个网站显示被插件屏蔽,可以在插件一栏中找到蜜罐heimdllr插件,把蜜罐拦截关了就行。目前测试到github和微步社区会被屏蔽。

V1.6.1公测版更新-2022-12-26

1、新增安卓逆向AndroidKiller、安卓逆向小工具集合、安卓抓包修改工具。新增漏洞利用工具WeblogicExploit-GUI

2、卸载讯飞输入法,使用自带输入法。

V1.6公测版更新-2022-12-21

1、添加maya启动器进行快捷启动,已吸附在屏幕右侧

2、更新工具版本:冰蝎4.0.5->4.0.6,nessus插件包2022-1219,goby->2.1.3

3、新增工具:随波逐流CTF编码工具、7kbscan域名采集器、WordPressSniper、ThinkPHP v5.x GUI 多版本利用工具、万能编码转换器、weblogicScan一键漏洞检测工具、appinfoscanner

V1.5公测版更新-2022-11-27

1、python某两个库修复不兼容问题,并替换永久pip源为清华源

2、更新火狐浏览器

3、卸载删除appscan工具(涉及法律问题)

4、修复msf的一些警告报错: https://github.com/rapid7/metasploit-framework/issues/12716 以及 https://github.com/rapid7/metasploit-framework/issues/16862

5、新增一些exp漏洞利用的脚本,已放置在桌面上的漏洞利用分类。

6、新增工具:python免杀脚本(桌面)、super-xray界面版(图标透明看不清,已经换xray的图标了)、dirsearch-web路径扫描器(谨慎使用)、SvnExploit-SVN源代码工具、Vulmap-web漏洞扫描和验证工具、Struts2-Scan扫描工具(教程在工具根目录自己看)、Cas_Exploit反序列化漏洞利用工具、ScanPort端口扫描工具、Glass指纹识别、

7、更新工具版本:fscan_V1.8.1->V_1.8.2,OneForAll

8、将C盘和D盘均扩容至70G

V1.4公测版更新-2022-11-18

1、bug修复:修复谷歌浏览器翻译问题,修复火狐浏览器崩溃情况,网络适配器异常

2、新增工具:redis客户端,nc反弹shell工具(已加环境变量,直接输入nc即可),Heimdallr蜜罐识别(已加到浏览器插件中),swagger-exp(已放至桌面),新增处理fsacn输出结果的脚本fscanoutput,新增windows存活主机扫描脚本。

3、版本更新:burp版本替换至V2022-9.5

V1.3版本更新-2022-10-22

1、日常修复:修复谷歌浏览器翻译问题,删除无效的字典生成器

2、日常版本更新:D盾版本更新、更新操作系统补丁、更新nessus插件版本、fofaviewer已添加一个泄露的api查询接口、更新openvpn

2、新增工具:jsfinder信息泄露工具、upx脱壳工具、dismap资产发现和识别工具、apk反编译工具jadx、010 edit 十六进制编辑器、xray高级版(未测试状态,后门以及软件配置啥的自己测试,放在扫描工具目录下,这里暂不列为更新名单)、linux+windows提权脚本(放在漏洞利用目录下)、权限维持脚本以及工具(漏洞利用目录下)

3、删除XSS漏洞利用工具以及掩日一键免杀(失效)

4、新增Apt_t00ls 高危漏洞利用工具

V1.2版本更新-2022-10-03

1、新增Thinkphp漏洞利用工具另一版本(支持3.x)

2、新增netspy内网可达网段探测工具

3、新增漏洞检测/利用工具poc-bomber,旨在利用大量高危害漏洞的POC/EXP快速获取目标服务器权限

4、增加goby的poc共计1303个

5、新增Ladon大型网络渗透的多线程插件化综合扫描神器。

6、新增冰蝎最新版4.0.5,因为最新版的webshell内置密码,可能不太会用,所以和3.0交替使用,3.0就不删除了。

7、新增火绒剑独立版,快捷方式已放至桌面,已打好压缩包,可以直接复制到客户的终端上。

8、新增webshell免杀生成器

9、新增scaninfo开源、轻量、快速、跨平台的红队内外网打点扫描器

10、新增F-vuln自动化漏洞检测工具

11、更新gorailgun1.4.4->1.4.6

12、新增代码审计软件FortifySCAandApps,暂无使用说明。快捷方式已在桌面

13、修复多处BUG

V1.1版本更新-2022-08-31

1、ThinkPHP漏洞利用工具版本从V2.3更新到V2.4.2。

2、修复awvs扫描失败问题,解决方案是:D:\secscan\Acunetixfile\shared\license,将此文件夹重新设置为只读。

3、更新fscan至V1.8.1版本,并修改快捷使用参数,修复bat中文乱码。

4、finallshell连接工具(不好用)更换为xshell+xftp工具

5、删除tomcat弱口令爆破工具,使用非常卡顿。可以使用msf代替此功能。

6、更新nessus插件包-all-2.0-20220829

7、更新shiro反序列化漏洞利用工具版本,V4.5.3->V4.5.5

8、新增Navicat数据库连接工具(打开方式已放在桌面,文件根目录是D:\Navicat Premium 15),安装教程和激活工具也已放在文件根目录上。

9、新增Neo-reGeorg-3.8.1隧道工具,适合攻防演练中使用隧道连接,从而进行本地化内网横向(可配合fscan扫描内网)。

10、新增火狐浏览器,并新增FindSomething、hackbar等扩展插件。

11、新增log4j2漏洞利用工具

12、新增Swagger-hack 2.0泄露检测工具

13、webshell快捷方式,密码都是ateamnb,方便不用修改就可以直接上传

系统基本环境

-

操作系统采用 windows10 22H2 专业版

-

虚拟机采用VMware Workstation 17 pro,具体版本号是:17.0.0

-

VMware Workstation虚拟机环境配置:8H10G,硬盘:80G(系统+基本软件环境)+80G(安全工具)配置。该虚拟机建议在固态硬盘上运行。

-

系统登陆账号密码:anhunsec| anhunsec ,找回密码安全问题答案均为:无

系统预制环境

-

Google chrome:已安装常用插件,如代理插件(结合burp使用)、修改cookie插件、hackbar插件、 Identify web technologies分析当前网站所使用的网络技术与框架插件、还有一些常用的在线网站在书签页。加了一个蜜罐屏蔽插件anti-honeypot,如果在一些正常网站登陆什么的被屏蔽了,可以关闭这个插件。

-

360解压软件:目前用过最好的解压软件

-

火绒安全:基本防护还是要有的

-

Sublime Text:用来编辑记事本文件,在应急响应时查看日志时候可以进行高级操作

-

typora:是一个markdown语法的文档编辑器,方便读工具的README文件

-

everything:左下角菜单栏有个放大镜图标打开,可以搜索文件

-

小智桌面整理工具:整理桌面用的,用来桌面上工具的分类。开机后等待几秒会自动整理桌面。

-

metasploit-framework:msf漏洞利用工具安装版,cmd直接输入命令msfconsole即可

-

nmap端口扫描工具:安装版,cmd直接输入nmap +参数 命令即可

-

clash代理工具:懂得都懂,节点建议自己去买一个节点

-

SecureCRT:ssh连接软件,有些客户只有这个工具,所以就加上了,默认注册1年,注册机在安装目录放着。

-

python2.7、python3.8:python脚本基础环境双环境兼容模式,cmd输入python默认是python2环境,如需要切换3可以直接输入python3,pip也是一样pip、pip3,目前pip3有安装pycryptodome密码学的库,pip2不要装这个库,兼容性不行。

-

jdk8、jdk11:cmd输入java默认jdk8环境,需要用jdk11输入命令java11,安装路径在C:\Program Files\Java\

-

office3件套:office2019版本,有Word、Excel、Powerpoint

-

Proxifier:代理工具,给客户做漏扫或渗透时会被封IP,可以代理到授权的服务器统一出口。设置代理规则时有个端口列表包含不正确字符的报错,可以直接在端口那边加个空格就可以了

-

xshell+xftp:ssh连接工具以及ftp文件传输工具

-

tdm64-gcc:c和c++的编译器,用来一键免杀工具生成exe可执行文件编译使用。

-

openvpn:vpn连接工具

-

微信:微信老版本,支持抓包小程序,用系统全局代理就行

-

-

vs code:c++代码编辑器,需要啥插件自己安装吧

-

git:git clone克隆代码工具

-

kali-linux子系统:使用windows自带的linux子系统(WSL),根目录在D:\kali\rootfs ,桌面上有快捷方式,在cmd输入kali即可切换到kali命令行,默认使用root用户,密码是root,普通用户anhunsec|anhunsec

-

findsomething:谷歌浏览器插件,可以使用该插件从js寻找有用资料,适合攻防演练信息收集

-

网页翻译插件,已经集成到谷歌浏览器上

-

souce map信息泄露:reverse-sourcemap -v *.js.map -o output

系统界面截图